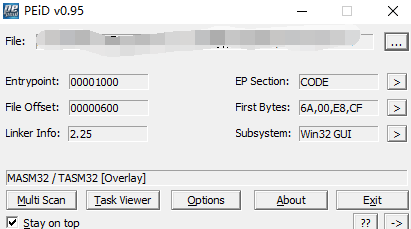

1、检查程序是否加壳。用PE 打开程序

可以发现程序没有加壳,因此直接暴露出了这个程序是MASM32/TASM32编写

的。

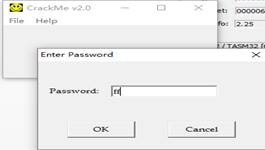

2、打开程序,获取信息

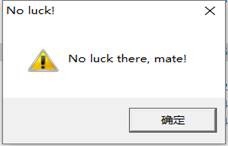

在“OK”按钮上点击一下,将会跳出一个对话框:

3、跳出“No luck there,mate和前面的套路一样,用OD 载入程序,crtl+A 自动分析,然后查找字串。

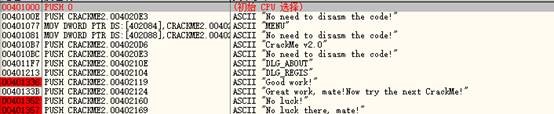

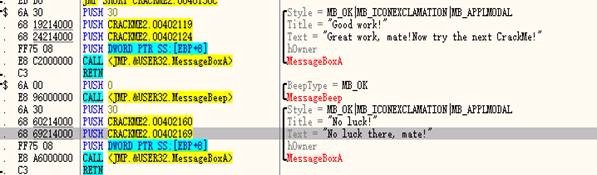

4、 找到两处:

5、在找到的字串上右击,再在出来的菜单上点击“反汇编窗口中跟随”,来到这里:

发现了下图语句,这就是成功的语句。

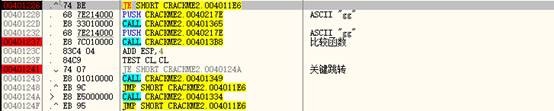

6、F9运行,输入点OK停在了调用API函数处。如下图找到关键跳转。

可以将其修改为JNE检验一下:

7、找到关键跳转

上面的call返回错误,下面的call返回正确。

8、推测关键跳转上面为比较函数

找到密码: